Stunnel

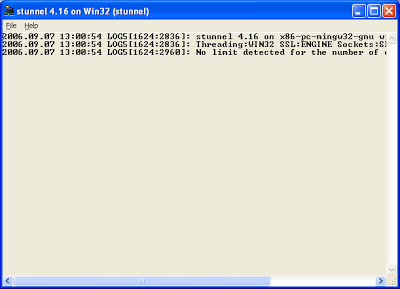

IT audit yang

akan kami bahas adalah Stunnel, Stunnel adalah sebuah program yang memungkinkan

Anda untuk mengenkripsi koneksi TCP sewenang-wenang dalam SSL (Secure Socket

Layer) tersedia pada kedua Unix dan Windows. Stunnel dapat memungkinkan Anda

untuk mengamankan daemon menyadari non-SSL dan protokol (seperti POP, IMAP,

LDAP, dll) dengan memiliki Stunnel menyediakan enkripsi, tidak memerlukan

perubahan kode daemon. Hal ini membutuhkan X.509 sertifikat, jika Anda ingin

melakukannya dengan benar.

akan kami bahas adalah Stunnel, Stunnel adalah sebuah program yang memungkinkan

Anda untuk mengenkripsi koneksi TCP sewenang-wenang dalam SSL (Secure Socket

Layer) tersedia pada kedua Unix dan Windows. Stunnel dapat memungkinkan Anda

untuk mengamankan daemon menyadari non-SSL dan protokol (seperti POP, IMAP,

LDAP, dll) dengan memiliki Stunnel menyediakan enkripsi, tidak memerlukan

perubahan kode daemon. Hal ini membutuhkan X.509 sertifikat, jika Anda ingin

melakukannya dengan benar.

stunnel adalah

yang paling sederhana, itu adalah ringan, tidak satu hal, dan melakukannya

dengan sangat baik. Dalam kebanyakan kasus, Anda akan ingin menggunakan Stunnel

ketika kebutuhan komunikasi yang sederhana, baik dari segi kompleksitas dan

kuantitas. Sebagai contoh, kita mungkin ingin menambahkan dukungan SSL untuk

server web yang tidak memiliki Dukungan SSL. Katakanlah kita ingin menjalankan

Apache pada kotak Windows.

yang paling sederhana, itu adalah ringan, tidak satu hal, dan melakukannya

dengan sangat baik. Dalam kebanyakan kasus, Anda akan ingin menggunakan Stunnel

ketika kebutuhan komunikasi yang sederhana, baik dari segi kompleksitas dan

kuantitas. Sebagai contoh, kita mungkin ingin menambahkan dukungan SSL untuk

server web yang tidak memiliki Dukungan SSL. Katakanlah kita ingin menjalankan

Apache pada kotak Windows.

Apache mudah Tersedia

untuk Windows, tapi Apache dengan SSL untuk Windows adalah sedikit lebih

bermasalah. Kita bisa mendapatkan distribusi pihak ketiga seperti XAMPP, namun

dalam beberapa situasi, yang mungkin berlebihan. Kita bisa mencoba untuk

mengkompilasi Apache dengan mod_ssl untuk diri kita sendiri. Ini mungkin

terdengar relatif sederhana, tapi percayalah, itu tidak. Stunnel untuk

menyelamatkan.

untuk Windows, tapi Apache dengan SSL untuk Windows adalah sedikit lebih

bermasalah. Kita bisa mendapatkan distribusi pihak ketiga seperti XAMPP, namun

dalam beberapa situasi, yang mungkin berlebihan. Kita bisa mencoba untuk

mengkompilasi Apache dengan mod_ssl untuk diri kita sendiri. Ini mungkin

terdengar relatif sederhana, tapi percayalah, itu tidak. Stunnel untuk

menyelamatkan.

Dengan Stunnel,

kita dapat menambahkan dukungan SSL, secara harfiah, hitungan detik. Kasus lain

di mana kita mungkin ingin menggunakan Stunnel adalah ketika kita tidak dapat

atau tidak ingin membangun dan memelihara sebuah terowongan antara klien dan

server. Katakanlah kita memiliki pengguna yang telecommuting dan mereka perlu

untuk mengakses server pada bagian dalam firewall perusahaan. Praktek firewall

yang baik mengatakan kita harus mengatur batas waktu koneksi sangat rendah.

Jika kita membangun terowongan dan karena kurangnya aktivitas firewall tetes koneksi,

pengguna terganggu oleh harus login lagi. Stunnel adalah stateless, sehingga kita

dengan mudah dapat mengatasi masalah ini. Kami juga dapat memutuskan untuk

menggunakan Stunnel ketika kita tidak keberatan membuka port tambahan pada

server untuk setiap layanan yang kami ingin mengamankan. Penting untuk dicatat

bahwa ini adalah satu-ke-satu rasio. Untuk setiap port kita ingin mengamankan,

kita harus membuka port lain untuk Stunnel.

kita dapat menambahkan dukungan SSL, secara harfiah, hitungan detik. Kasus lain

di mana kita mungkin ingin menggunakan Stunnel adalah ketika kita tidak dapat

atau tidak ingin membangun dan memelihara sebuah terowongan antara klien dan

server. Katakanlah kita memiliki pengguna yang telecommuting dan mereka perlu

untuk mengakses server pada bagian dalam firewall perusahaan. Praktek firewall

yang baik mengatakan kita harus mengatur batas waktu koneksi sangat rendah.

Jika kita membangun terowongan dan karena kurangnya aktivitas firewall tetes koneksi,

pengguna terganggu oleh harus login lagi. Stunnel adalah stateless, sehingga kita

dengan mudah dapat mengatasi masalah ini. Kami juga dapat memutuskan untuk

menggunakan Stunnel ketika kita tidak keberatan membuka port tambahan pada

server untuk setiap layanan yang kami ingin mengamankan. Penting untuk dicatat

bahwa ini adalah satu-ke-satu rasio. Untuk setiap port kita ingin mengamankan,

kita harus membuka port lain untuk Stunnel.

S10 IT

Governance

Governance

Pengantar

01 standar ISACA

berisi prinsip-prinsip dasar dan prosedur penting yang diidentifikasi dalam

huruf tebal, yang wajib, bersama dengan terkait bimbingan.

berisi prinsip-prinsip dasar dan prosedur penting yang diidentifikasi dalam

huruf tebal, yang wajib, bersama dengan terkait bimbingan.

02 Tujuan

standar ISACA ini adalah untuk membangun dan memberikan bimbingan pada bidang

TI pemerintahan yang IS kebutuhan auditor untuk mempertimbangkan selama proses

audit Standar

standar ISACA ini adalah untuk membangun dan memberikan bimbingan pada bidang

TI pemerintahan yang IS kebutuhan auditor untuk mempertimbangkan selama proses

audit Standar

03 IS auditor

harus meninjau dan menilai apakah fungsi IS sejalan dengan misi organisasi,

visi, nilai-nilai, tujuan dan strategi.

harus meninjau dan menilai apakah fungsi IS sejalan dengan misi organisasi,

visi, nilai-nilai, tujuan dan strategi.

04 IS auditor

harus meninjau apakah fungsi IS memiliki pernyataan yang jelas tentang kinerja

yang diharapkan oleh bisnis (efektivitas dan efisiensi) dan menilai

pencapaiannya.

harus meninjau apakah fungsi IS memiliki pernyataan yang jelas tentang kinerja

yang diharapkan oleh bisnis (efektivitas dan efisiensi) dan menilai

pencapaiannya.

05 IS auditor

harus meninjau dan menilai efektivitas IS sumber daya dan proses manajemen

kinerja.

harus meninjau dan menilai efektivitas IS sumber daya dan proses manajemen

kinerja.

06 IS auditor

harus meninjau dan menilai kepatuhan dengan kualitas hukum, lingkungan dan

informasi, dan fidusia dan persyaratan keamanan.

harus meninjau dan menilai kepatuhan dengan kualitas hukum, lingkungan dan

informasi, dan fidusia dan persyaratan keamanan.

07 Pendekatan

berbasis risiko harus digunakan oleh auditor untuk mengevaluasi fungsi IS.

berbasis risiko harus digunakan oleh auditor untuk mengevaluasi fungsi IS.

08 IS auditor

harus meninjau dan menilai lingkungan pengendalian organisasi.

harus meninjau dan menilai lingkungan pengendalian organisasi.

09 IS auditor

harus meninjau dan menilai risiko yang mungkin berdampak terhadap lingkungan

IS. Bimbingan Tambahan

harus meninjau dan menilai risiko yang mungkin berdampak terhadap lingkungan

IS. Bimbingan Tambahan

10 IS auditor

harus mengacu IS Audit Pedoman G18, IT Governance.

harus mengacu IS Audit Pedoman G18, IT Governance.

11 IS auditor

harus meninjau dan menilai risiko lingkungan IS kerja yang mendukung proses

bisnis. IS Audit kegiatan harus membantu organisasi dengan mengidentifikasi dan

mengevaluasi eksposur signifikan terhadap risiko dan memberikan kontribusi

terhadap perbaikan sistem pengelolaan dan pengendalian risiko.

harus meninjau dan menilai risiko lingkungan IS kerja yang mendukung proses

bisnis. IS Audit kegiatan harus membantu organisasi dengan mengidentifikasi dan

mengevaluasi eksposur signifikan terhadap risiko dan memberikan kontribusi

terhadap perbaikan sistem pengelolaan dan pengendalian risiko.

12 tata kelola

TI dapat ditinjau dengan sendirinya atau dipertimbangkan dalam setiap review

yang dilakukan dari fungsi IS.

TI dapat ditinjau dengan sendirinya atau dipertimbangkan dalam setiap review

yang dilakukan dari fungsi IS.

13 IS auditor

harus mengacu pada pedoman berikut ini untuk informasi lebih lanjut tentang

tata kelola TI:

harus mengacu pada pedoman berikut ini untuk informasi lebih lanjut tentang

tata kelola TI:

• IS Pedoman

Audit:

Audit:

– G5 Audit

Charter

Charter

– G6 Konsep

Materialitas untuk Sistem Informasi Audit

Materialitas untuk Sistem Informasi Audit

– G12 Hubungan

Organisasi dan Kemerdekaan

Organisasi dan Kemerdekaan

– G13 Penggunaan

Risk Assessment dalam Perencanaan Audit

Risk Assessment dalam Perencanaan Audit

– G15

Perencanaan

Perencanaan

– G16 Pengaruh

Pihak Ketiga pada Organisasi TI Kontrol

Pihak Ketiga pada Organisasi TI Kontrol

– G17 Efek dari

nonaudit Peran pada IS Kemerdekaan Auditor

nonaudit Peran pada IS Kemerdekaan Auditor

• COBIT Pedoman

Pengelolaan

Pengelolaan

• COBIT

Framework, Tujuan Pengendalian, standar ini berkaitan dengan semua tujuan

pengendalian di semua domain COBIT.

Framework, Tujuan Pengendalian, standar ini berkaitan dengan semua tujuan

pengendalian di semua domain COBIT.

• Dewan Briefing

on IT Governance, 2nd Edition, IT Governance Institute

on IT Governance, 2nd Edition, IT Governance Institute

• TI Kontrol

Tujuan untuk Sarbanes-Oxley, IT Governance Institute

Tujuan untuk Sarbanes-Oxley, IT Governance Institute

• US

Sarbanes-Oxley Act of 2002 dan peraturan khusus lainnya juga bisa berlaku.

Sarbanes-Oxley Act of 2002 dan peraturan khusus lainnya juga bisa berlaku.

Operative

Tanggal

Tanggal

14 Standar ini

ISACA efektif untuk semua sistem informasi audit tanggal 1 September 2005.

ISACA efektif untuk semua sistem informasi audit tanggal 1 September 2005.